หลักการด้านความปลอดภัย Zero Trust คืออะไร ทำไมถึงจำเป็นกับธุรกิจคุณ และจะเริ่มต้นใช้อย่างไร

“Zero Trust” คือ หลักการด้านความปลอดภัยที่ผู้ใช้ทุกคนและอุปกรณ์ทุกเครื่องต้องมีการยืนยันตัวตนเสมอ ก่อนจะได้รับอนุญาตให้เข้าถึงระบบ แอปพลิเคชัน หรือทรัพย์สินใดๆ ขององค์กร คุณอาจเคยได้ยินในอีกชื่อหนึ่งว่า “Perimeter-Less Security”

Forrester เป็นผู้สร้างคำนี้ขึ้นในปี พ.ศ. 2552 ซึ่งแนวคิดจริงๆ ย้อนไปไกลกว่านั้น

ทุกวันนี้ ความจำเป็นในการนำหลักการ Zero Trust มาใช้เพิ่มสูงขึ้น ซึ่งมาจากหลายปัจจัย ดังนี้

- การใช้บริการคลาวด์นอกขอบเขตของเครือข่ายที่เพิ่มขึ้น

- การทำงานจากระยะไกลในเศรษฐกิจโลก ซึ่งเป็นสิ่งที่ขจัดแนวคิดเรื่องขอบเขตของเครือข่าย

- แนวปฏิบัติในเรื่องการทำงานแบบไฮบริดที่กว้างขวางขึ้น

เหตุผลที่ใหญ่ที่สุดอาจเป็นโควิด 19 ที่เป็นตัวกระตุ้นให้แอปพลิเคชันผ่านระบบคลาวด์เป็นที่ต้องการมากขึ้น เพื่อให้ผู้คนเชื่อมต่อกันได้ สื่อสารกันได้ และทำงานได้อย่างมีประสิทธิภาพ

อาจเพราะการทำงานจากระยะไกลเพิ่มขึ้นมากในปี พ.ศ. 2563 จึงเป็นปีที่มีอัตราการโจมตีทางไซเบอร์เพิ่มขึ้นมากเช่นกัน โดยเฉพาะแรนซัมแวร์ ทำให้ประเด็นเรื่องความปลอดภัยกลายเป็นประเด็นสำคัญสำหรับองค์กรทั่วโลก

ถึงแม้ว่าความสนใจในหลักการนี้จะเพิ่มขึ้นมาตั้งแต่เดือนมีนาคม ปี พ.ศ. 2563 ทีมบริการของเราได้สนับสนุนให้ลูกค้านำนโยบาย Zero Trust ไปใช้ในองค์กรมาหลายปีแล้ว

แล้วสิ่งที่จำเป็นในการเปลี่ยนมาใช้หลักการ Zero Trust คืออะไร คำตอบก็คือ ขึ้นอยู่กับเครือข่ายและรูปแบบความปลอดภัยทางไซเบอร์ที่แต่ละบริษัทใช้อยู่

บทความนี้มีจุดมุ่งหมายเพื่อให้ความรู้พื้นฐานในการเริ่มนำหลักการความปลอดภัย Zero Trust มาใช้

หลักการความปลอดภัย Zero Trust คืออะไร

หลักการความปลอดภัย Zero Trust คือมาตรฐานด้านความปลอดภัยทางไซเบอร์ที่พัฒนาขึ้นอย่างต่อเนื่อง ซึ่งเปลี่ยนรูปแบบการป้องกันจากแบบเก่าที่มีขอบเขตเครือข่ายเป็นหลัก ไปมุ่งเน้นที่ผู้ใช้ (พนักงาน) ทรัพย์สิน (ที่เก็บข้อมูล) และทรัพยากร (เครื่องมือที่ใช้เพื่อดูแลข้อมูล) แทน

สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) ซึ่งเป็นหน่วยงานของกระทรวงพาณิชย์ของสหรัฐอเมริกา ได้ให้คำนิยามหลักการ Zero Trust ไว้ในเอกสารเลขที่ SP 800-207 ดังต่อไปนี้

“Zero Trust (ZT) คือกลุ่มแนวคิดที่ออกแบบมาเพื่อลดความไม่แน่นอนในการบังคับใช้การอนุญาตเข้าถึงระบบและบริการด้านสารสนเทศแบบตามคำขอที่แม่นยำ ในรูปแบบของเครือข่ายที่ถูกมองว่าเป็นอันตราย โครงสร้าง Zero Trust (ZTA) เป็นแผนการด้านความปลอดภัยทางไซเบอร์ขององค์กรที่นำเอาแนวคิด Zero Trust มาใช้ และนำความสัมพันธ์ของแต่ละองค์ประกอบ การวางแผนขั้นตอนการทำงาน และนโยบายด้านการเข้าถึงมารวมกัน ดังนั้น องค์กรที่ใช้ Zero Trust จึงมีโครงสร้างของเครือข่าย (ทั้งแบบที่จับต้องได้และแบบเสมือนจริง) และนโยบายในการปฏิบัติการที่นำมาใช้ในองค์กร เป็นผลของแผนโครงสร้าง Zero Trust”

หลายครั้งที่เมื่อพูดถึง Zero Trust ผู้คนมักพูดถึงแต่ในด้านเทคโนโลยี ซึ่งเทคโนโลยีก็สำคัญ แต่เราก็ส่งเสริมให้ทุกคนเห็นถึงความสำคัญในการนำนโยบายด้านการปฏิบัติการมาใช้ด้วย อย่างเช่น นโยบายการสร้างรหัสผ่านที่ซับซ้อน เป็นส่วนหนึ่งของกระบวนการ ซึ่งต้องการความร่วมมือจากพนักงานอย่างมาก

หลักการพื้นฐานของ Zero Trust

Zero Trust ประกอบไปด้วยองค์ประกอบและรายละเอียดหลายอย่าง ซึ่งสามารถรวบรวมเป็นหลักการได้ดังนี้

ตรวจสอบทุกอย่าง อย่าเชื่ออะไรทั้งนั้น ระบบความปลอดภัยรูปแบบเก่าจะมีความเชื่อว่าขอบเขตเครือข่ายที่ปลอดภัยนั้นมีอยู่จริง และอุปกรณ์ใดๆ ที่อยู่ในขอบเขตนี้ก็ถือว่าเชื่อถือได้ แต่หลักการ Zero Trust ตระหนักว่า ด้วยความที่มีพนักงานที่ทำงานจากระยะไกล และทำงานแบบไฮบริด การประมวลผลผ่านระบบคลาวด์ และแอปพลิเคชัน “ให้บริการ” ผ่านคลาวด์ จึงทำให้ขอบเขตของเครือข่ายตามแนวคิดเดิมนี้ไม่มีอยู่จริง และไม่ต้องพูดถึงอุปกรณ์เคลื่อนที่ การพิมพ์งานผ่านระบบคลาวด์ และอื่นๆ อีกมากมาย ดังนั้น จึงไม่มีอุปกรณ์ใดที่เชื่อถือได้ แม้จะอยู่ในขอบเขตเครือข่ายที่เป็นที่ยอมรับอยู่แล้วก็ตาม

ตรวจสอบยืนยันอย่างต่อเนื่อง เพื่อให้มั่นใจว่าทุกคนที่เข้าถึงข้อมูลได้นั้นผ่านการตรวจสอบและยืนยันตัวตนแล้ว ระบบจึงควรตรวจสอบการเข้าถึงของทุกคนในองค์กรอย่างสม่ำเสมอและตลอดเวลา

เตรียมพร้อมสำหรับการรั่วไหลของข้อมูล คำกล่าวที่ได้ยินกันทั่วไปทุกวันนี้จะไม่ใช่ “ถ้าเกิดข้อมูลรั่วไหล” อีกต่อไปแล้ว แต่เป็นจะเกิดขึ้นเมื่อไหร่ต่างหาก การรั่วไหลของข้อมูลเกิดขึ้นได้ทั้งจากการโจมตีจากภายนอก หรืออุบัติเหตุภายในเองก็ตาม (หรือจริงๆ แล้วอาจมีผู้ประสงค์ร้ายอยู่ก็เป็นได้) หลักการด้านความปลอดภัยที่มั่นคงมีวัตถุประสงค์เพื่อลดความเสียหายที่เกิดขึ้นกับนโยบายและเทคโนโลยี

ควบคุม ตรวจวัด และพัฒนาข้อมูลอย่างอัตราการใช้เครือข่าย คำขอเข้าถึง และหลักการด้านความปลอดภัยของทรัพย์สินที่ใช้อยู่ปัจจุบันเป็นข้อมูลที่ควรมีการเก็บรวบรวม ติดตาม และตรวจวัดในเชิงลึก เพื่อเป็นแนวทางในการพัฒนาหลักการด้านความปลอดภัยโดยรวม เพื่อให้ได้ผลลัพธ์ที่ดีที่สุดที่จะเป็นไปได้

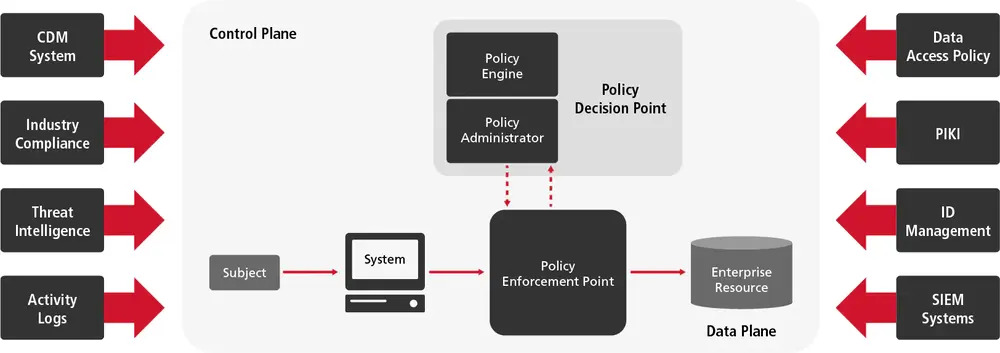

โครงสร้าง Zero Trust คืออะไร

มาตรฐาน NIST 800-207 ได้ระบุขอบเขตการตรวจสอบระบบ/อุปกรณ์ไว้ เพื่อสร้างหลักการ Zero Trust ดังนี้

หลักการนี้ไม่ได้เป็นมาตรฐานแค่สำหรับหน่วยงานราชการเท่านั้น แต่สำหรับองค์กรเอกชนด้วยเช่นกัน โดยมีการยืนยันจากหลายแหล่ง ทั้งจากหน่วยงานราชการและธุรกิจการค้าต่างๆ รวมถึงหน่วยงานด้านความปลอดภัยด้วย

Zero Trust ทำงานอย่างไร

หลักการ Zero Trust ใช้วิธีการที่มีหลายชั้น เมื่อขอบเขตแบบเดิมใช้ไม่ได้แล้ว แนวคิด “เชื่อถือแต่ต้องตรวจสอบ” ก็ใช้ไม่ได้เช่นกัน แต่ถูกแทนที่ด้วย “ตรวจสอบ ตรวจสอบ และตรวจสอบ” แทน

เทคโนโลยีประกอบไปด้วย

- การยืนยันตัวตนหลายขั้นตอน

- การปกป้องปลายทางขั้นสูง

- เทคโนโลยีช่วยการทำงานช่วงกักตัว เช่น RansomCare

- การเข้ารหัสข้อมูล

- การบริหารจัดการและป้องกันอัตลักษณ์บุคคล

- การส่งข้อความอย่างปลอดภัย

- การตรวจสอบทรัพย์สินก่อนเชื่อมต่อ

นอกจากนี้ เราจะเพิ่มการอบรมและให้ความรู้กับผู้ใช้ โดยเฉพาะเรื่องการรับมือกับอีเมล ข้อมูลเอกสาร และการใช้อุปกรณ์ต่างๆ ในสภาพแวดล้อมการทำงานจากระยะไกล หลายๆ องค์กรหันมาใช้บริการช่วยเหลือด้านความปลอดภัย เพื่อสนับสนุนความปลอดภัยในรูปแบบที่ออกแบบเป็นพิเศษตามความต้องการ

องค์ประกอบหลักของการนำหลักการ Zero Trust มาใช้ คือ ระบบการทำงานอัตโนมัติ (Automation) ฝ่ายที่รับผิดชอบดูแลความปลอดภัยควรตรวจสอบอยู่เสมอ และบังคับใช้นโยบายที่ต้องแสดงตัวตนของผู้ใช้ให้เห็นตลอดเวลา

หลักการ Zero Trust ในระยะต่างๆ

องค์กรส่วนใหญ่อยู่ในระยะที่ต่างกันในการนำหลักการ Zero Trust มาปรับใช้ โดยระยะต่างๆ มีรายละเอียดดังด้านล่าง และทุกฝ่ายควรทำความเข้าใจว่าในแต่ละระยะจะมีการฝึกฝนและความก้าวหน้าที่ต่างกัน

ระยะเริ่มต้น

ในระยะนี้ ความปลอดภัยทางไซเบอร์ขององค์กรจะคล้ายคลึงกับการป้องกันเครือข่ายรูปแบบเดิมมากที่สุด

- อุปกรณ์และผู้ใช้ที่มีตัวตนอยู่ในสถานที่ทำงานจริง (ในเครือข่าย) จะถูกมองว่าปลอดภัย

- มีการบังคับใช้กฎน้อย และใช้การลงชื่อเข้าใช้แบบครั้งเดียว

- ธุรกิจจะสามารถมองเห็นการให้ความยินยอม การลงชื่อเข้าใช้ และการใช้งานผ่านระบบคลาวด์ได้

- พบความเสี่ยงได้กว้างกว่า เนื่องจากโครงสร้างเครือข่ายเป็นแบบราบ

ระยะการป้องกันเริ่มพัฒนาขึ้น

เมื่อเริ่มใช้หลักการ Zero Trust ก็เริ่มมีความคืบหน้าให้เห็น

- การเข้าถึงนโยบายและหลักการเรื่องตัวตนในการทำงานแบบไฮบริดที่พัฒนาขึ้น ทำให้เกิดอุปสรรคที่ต้องข้ามผ่านไป เพื่อเข้าถึงข้อมูล เครือข่าย และแอปพลิเคชันต่างๆ

- นโยบายด้านความปลอดภัยทางไอทีที่ออกแบบมาอย่างดีทำให้มั่นใจได้ว่าอุปกรณ์ทุกเครื่อง ผ่านการลงทะเบียนและยินยอมแล้ว

- มีการบังคับใช้การแบ่งเครือข่ายออกเป็นส่วน และการป้องกันภัยคุกคามต่อระบบคลาวด์

- มีการนำหลักการในการวิเคราะห์มาใช้เพื่อประเมินพฤติกรรมผู้ใช้งาน และแจ้งให้ผู้ควบคุมทราบถึงการบ่งชี้ภัยคุกคาม

ระยะที่ใช้หลักการ Zero Trust เชิงรุก

ในระยะนี้ องค์กรสามารถวัดผลพัฒนาการและการตอบสนองแบบเรียลไทม์ของระบบอัตโนมัติได้

- การวิเคราะห์แบบเรียลไทม์และอัตลักษณ์ของระบบคลาวด์ จะช่วยสร้างทางผ่านไปสู่เครือข่าย แอปพลิเคชัน และข้อมูล

- นโยบายด้านความปลอดภัยแบบอัตโนมัติมีส่วนในการตัดสินใจเรื่องการเข้าถึงข้อมูล

- การเข้ารหัสช่วยเพิ่มความปลอดภัยให้กับข้อมูล และทุกการเข้าถึงจะสามารถติดตามได้

- การตรวจจับและการตอบสนองต่อภัยคุกคามจะเกิดขึ้นแบบอัตโนมัติ

- นโยบายความเชื่อถือทั้งหมดถูกนำออกจากเครือข่าย และแทนที่ด้วยการแบ่งส่วนย่อย การเข้ารหัส และการกำหนดขอบเขตของระบบคลาวด์

วิธีการนำหลักการ Zero Trust ไปใช้ในองค์กรของคุณ

หากต้องการนำหลักการ Zero Trust ไปใช้ในองค์กร คุณจำเป็นต้องระบุ 6 ข้อนี้ให้ได้เสียก่อน

- อัตลักษณ์

- อุปกรณ์

- แอปพลิเคชัน

- โครงสร้าง

- เครือข่าย

- ข้อมูล

ในแต่ละข้อข้างต้น องค์กรจำเป็นต้องมีเทคโนโลยี นโยบายที่ออกแบบมาเป็นอย่างดี และวิธีการในการทำให้ผู้ใช้มีส่วนร่วม เพื่อกระตุ้นให้พวกเขาปฏิบัติตามหลักการอย่างดีที่สุด

แอปพลิเคชันอย่าง Microsoft 365 ก็มีระบบความปลอดภัยที่เป็นไปตามหลักการ Zero Trust และเทคโนโลยีควบคุมการรั่วไหลของข้อมูลอย่าง RansomCare ก็มีการพูดถึงหลักการ “จงเตรียมพร้อมสำหรับการรั่วไหลของข้อมูล” และแอปพลิเคชันต่างๆ อย่าง Streamline NX ก็ช่วยให้สามารถจัดการความปลอดภัยของข้อมูลได้ง่ายๆ

ความเร็วในการตรวจสอบและบังคับใช้ปัจจัยต่างๆ ขึ้นอยู่กับความเร่งด่วนของคุณ สำหรับองค์กรที่มีความต้องการเร่งด่วน อาจเลือกใช้บริการจากบริษัทผู้ให้บริการด้านไอทีก็ได้

ที่มา: RICOH USA

News & Events

Keep up to date

- 18ธ.ค.

ริโก้ได้รับการยอมรับให้ติดอันดับ Top 5 ผู้ให้บริการ AV Integrator ระดับโลก จากการจัดอันดับ SCN Top 50 Systems Integrators ประจำปี 2025

- 11ธ.ค.

ริโก้ได้รับการยกย่องให้เป็นผู้นำด้านความยั่งยืนในรายงาน Quocirca ประจำปี 2025

- 28พ.ย.

สถานการณ์อุทกภัยในพื้นที่ภาคใต้

- 24พ.ย.

ริโก้เปิดตัวโซลูชันล้ำสมัย Cloud & AI ขับเคลื่อนธุรกิจด้วยนวัตกรรมดิจิทัล